HUELLA DACTILAR GENÉTICA.

Los avances en la tecnología del ADN están alterando varios campos, desde la medicina y la ciencia forense hasta la producción de semillas y la seguridad alimentaria. La tecnología del ADN es utilizada por los productores de semillas para crear semillas tolerantes a las sequías, con rendimientos cada vez mayores, menos vulnerables a enfermedades y plagas.

Los avances en el ADN también están cambiando la forma en que manejamos la seguridad alimentaria. La huella dactilar se utiliza para identificar a las bacterias en enfermedades transmitidas por los alimentos, para localizar la fuente de contaminación y para ensayar productos para identificar las bacterias.

SEGURIDAD FÍSICA

Cisco desarrollando una tecnología emergente que denomina seguridad física, que se basa en la integración de los sistemas de vídeo vigilancia analógicos con dispositivos IP. Implantar una solución de vídeo vigilancia IP en una empresa nueva es sencillo, pero adaptar la estructura de un sistema analógico ya implantado con equipos IP resulta más complejo.

SMARTPHONE ULTIPRIVADOS

uNuevos modelos con funciones de seguridad y privacidad incorporadas es un Smartphone de alta seguridad llamado Blackphone y utiliza las herramientas de cifrado de Phil Zimmermann además de otras protecciones. Ejecuta una versión especial del sistema operativo Android, PrivatOS, que bloquea muchas de las formas en que los móviles filtran datos sobre tus actividades.

Identidad actualizada, sistemas de gestión de acceso

uLa firma consultora Accenture informó en su documento Technology Vision 2013 que los sistemas de identidad y acceso son actualizados para obtener formas mejoradas de autenticar los usuarios y autorizarlos a usar los sistemas basados en su localización. Los sistemas que ponen intentos de registros en el contexto y toman decisiones con base en riesgos en ciertos comportamientos pueden prevenir los hackers de utilizar credenciales de cuenta robadas, según Accenture. Estos sistemas pueden ser más complicados, pero tienen la capacidad de construir perfiles de usuario final basados en sus actividades diarias.

Identidad actualizada, sistemas de gestión de acceso

uLa firma consultora Accenture informó en su documento Technology Vision 2013 que los sistemas de identidad y acceso son actualizados para obtener formas mejoradas de autenticar los usuarios y autorizarlos a usar los sistemas basados en su localización. Los sistemas que ponen intentos de registros en el contexto y toman decisiones con base en riesgos en ciertos comportamientos pueden prevenir los hackers de utilizar credenciales de cuenta robadas, según Accenture. Estos sistemas pueden ser más complicados, pero tienen la capacidad de construir perfiles de usuario final basados en sus actividades diarias.

Portafirmas electrónico

- Muy intuitivo y fácil de utilizar, similar a otras aplicaciones/sistemas electrónicos conocidos.

- Resolver la operativa de firma de documentos de una organización a través del despliegue de la firma electrónica.

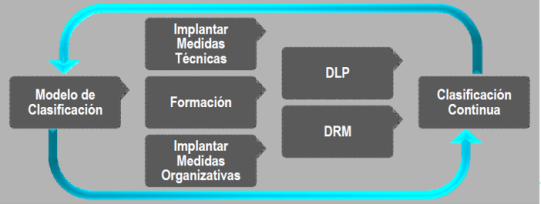

Data Loss/Leak Prevention

La Solución de Implantar medidas para descubrir.

Detección de Webs Maliciosas

El acceso a Internet para conseguir información, contactar con proveedores y/o clientes, realizar operaciones comerciales, etc. se ha convertido en una necesidad para la mayoría de las empresas y organismos públicos. Pero para proteger la navegación por Internet, ya no vale sólo con las medidas tradicionales (antivirus, filtraje de contenido y de Web), para defender a las empresas de las amenazas existentes (código inyectado, código ofuscado, vírus antigos)

Solución: Motores de inspección de comportamiento proactivo

Infraestructuras NAC – Control de Acceso a la Red

Da soluciones que nos permiten conocer el dispositivo conectado antes de permitirle el acceso, sin agentes (que pueden ser “engañados”), y proporciona una monitorización completa y en tiempo real del punto más débil en el acceso a la red, el switch físico, controlando quién, cómo y cuándo accede a la red.

VIGIPLUS

Es una Suite de aplicaciones diseñadas específicamente para su uso en centros de seguridad y vigilancia. El modulo principal es un programa SCADA, que se complementa con una serie de aplicativos para dar un servicio integrado y total a las necesidades de control en los centros de Vigilancia, Seguridad y Protección Civil.

ICLOUD

Apple se toma muy en serio la seguridad de tus datos y la privacidad de tu información personal. iCloud se ha creado siguiendo las prácticas de seguridad estándar del sector y emplea políticas estrictas para proteger tus datos.

GPS

El Sistema de Posicionamiento Global (GPS por sus siglas en ingles), es un sistema de navegación por satélite que permite determinar en todo el mundo la posición de un objeto, este sistema está diseñado para poder generar eventos que no solamente servirán a nuestros operadores para reaccionar ante un intento de asalto, sino que los datos almacenados podrán utilizarse con fines logísticos.

Verificación de identidad

las empresas e instituciones puedan ser proactivos a la hora de detectar posibles suplantadores, tenemos productos encaminados a detectar posibles fraudes de suplantación de identidad.

uIndra ha desarrollado un Verificador de Documentos que mejora el control de autenticidad de documentos de identidad y de viaje y permite tomar una decisión segura sobre la validez del documento, convirtiéndose en una herramienta básica de gestión policial, de control de accesos (fronterizos o en infraestructuras).

Conclusión

Los tiempos han cambiado y continuarán en los próximos años a velocidades impredecibles, las tecnologías evolucionan continuamente y cada vez son más innovadoras y que los productos obtenidos son cada vez mejores y brindan todo tipo de servicios tanto para las empresas como para los usuarios que gustan de las nuevas tecnologías, se dice trae como consecuencia un gran cambio en la industria de la seguridad informática como también las empresas proveedoras de tecnología tienen el gran desafío de desarrollar productos y servicios acordes a las necesidades de sus clientes en torno a la seguridad.